使用注解的 Spring Boot + AOP + Redis 限流教程

1. 使用注解的 Spring Boot + AOP + Redis 限流实战

1.1 前言

在分布式系统中,限流是一项重要的安全措施,用于保护系统免受高流量的冲击。而使用 Spring Boot 进行开发的应用程序,常常需要借助 AOP(面向切面编程)和 Redis 实现限流功能。本文将介绍如何使用注解的方式在 Spring Boot 中实现限流,并提供示例代码以加强阐述。

更多限流方案理论您可以查看上一篇教程:http://refblogs.com/article/480

1.2 限流原理

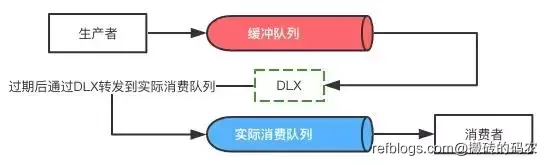

限流的核心思想是控制系统的访问速率,防止系统过载崩溃。常见的限流算法有漏桶算法和令牌桶算法。在本文中,我们将使用令牌桶算法来实现限流。

令牌桶算法的原理是系统以恒定的速率生成令牌放入桶中,每次请求需要从桶中获取令牌,若桶中没有足够的令牌,则请求被限制。通过合理调整令牌生成速率和桶的容量,可以控制系统的访问速率。

1.3 实现步骤

1.3.1 添加依赖

首先,我们需要添加 Spring Boot、AOP 和 Redis 的相关依赖。在 pom.xml 文件中添加以下依赖:

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-aop</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-redis</artifactId>

</dependency>

1.3.2 定义注解

接下来,我们需要定义一个用于限流的注解 @RateLimit,并设置相关属性,如每秒生成令牌的速率和桶的容量。示例代码如下:

@Target(ElementType.METHOD)

@Retention(RetentionPolicy.RUNTIME)

public @interface RateLimit {

int value() default 2; // 时间周期,为2则2秒内最多请求10次令牌

int capacity() default 10; // 令牌桶容量,默认为10个令牌

}

1.3.3 实现限流切面

然后,我们需要实现一个切面 RateLimitAspect,用于处理被 @RateLimit 注解标记的方法。在该切面中,我们将使用 Redis 实现令牌桶算法。

示例代码如下:

@Aspect

@Component

public class RateLimitAspect {

@Autowired

private RedisTemplate<String, Integer> redisTemplate;

@Around("@annotation(rateLimit)")

public Object limit(ProceedingJoinPoint joinPoint, RateLimit rateLimit) throws Throwable {

String methodName = joinPoint.getSignature().getName();

//这里可以把key加上其他信息,如客户端ip,以实现对单个ip的限流

String key = "rateLimit:" + methodName;

long value = redisTemplate.opsForValue().increment(key, 1);

if (value == 1) {

redisTemplate.expire(key, rateLimit.value(), TimeUnit.SECONDS);

}

if (value > rateLimit.capacity()) {

throw new RuntimeException("请求太频繁,请稍后再试!");

}

return joinPoint.proceed();

}

}

在上述代码中,我们通过 @Around 注解将切面逻辑织入被 @RateLimit 注解标记的方法中。在每次方法调用时,我们通过 Redis 实现令牌桶的逻辑进行限流判断。

1.3.4 使用注解

最后,我们可以在需要进行限流的方法上添加 @RateLimit 注解,并设置相应的参数。示例代码如下:

@RestController

public class DemoController {

@RateLimit(value = 10, capacity = 100)

@GetMapping("/demo")

public String demo() {

// 执行业务逻辑

return "Hello, World!";

}

}

在上述代码中,我们对 /demo 接口进行了限流配置,每秒生成 10 个令牌,桶的容量为 100 个令牌。

1.4 测试与输出结果

为了验证限流功能的有效性,我们可以通过多次访问 /demo 接口来测试。在每次访问后,我们可以通过 Redis 监控工具查看令牌桶的状态。

下面是以命令行的形式使用 curl 工具进行 10 次访问的示例代码:

for i in {1..10}

do

curl http://localhost:8080/demo

done

在输出结果中,我们可以看到请求太频繁时抛出了 RuntimeException,表示请求被限制。

1.5 结论

通过使用注解的方式结合 AOP 和 Redis,我们成功实现了在 Spring Boot 中的限流功能。限流可以有效地保护系统免受高流量冲击,提高系统的稳定性和可用性。