Redis缓存三大问题:穿透、雪崩、击穿解决方案全指南

Redis作为高性能缓存中间件的代表,已经成为现代系统架构中不可或缺的组成部分。但随着应用规模的扩大,三个经典问题——缓存穿透、雪崩和击穿——始终是开发者需要直面的挑战。本文将从底层原理到工程实践,深入剖析这三种异常场景的成因及解决方案。

一、缓存穿透:无底洞式的数据请求

1.1 问题本质

缓存穿透发生在查询根本不存在的数据时,这类请求会直接穿透缓存层直击数据库。不同于正常的数据查询,这类异常请求具有两个显著特征:

- 请求参数不符合业务规范(如负数的商品ID)

- 查询Key在数据库中确实不存在

1.2 危害分析

某电商平台曾遭遇持续3小时的缓存穿透攻击,导致:

- 数据库QPS峰值达到12万次/秒

- 连接池资源耗尽引发级联故障

- 响应延迟从20ms飙升至2秒以上

1.3 工程解决方案

方案一:布隆过滤器(Bloom Filter)

public class BloomFilterService {

private static final int EXPECTED_INSERTIONS = 1000000;

private static final double FPP = 0.03;

private BloomFilter<String> bloomFilter = BloomFilter.create(

Funnels.stringFunnel(StandardCharsets.UTF_8),

EXPECTED_INSERTIONS,

FPP

);

public void initBloomFilter(List<String> validKeys) {

validKeys.forEach(bloomFilter::put);

}

public boolean mightContain(String key) {

return bloomFilter.mightContain(key);

}

}

实现要点:

- 使用Guava库实现内存级布隆过滤器

- 根据业务数据量设置预期插入量和误判率

- 系统启动时预热有效Key集合

方案二:空值缓存策略

# 设置空值缓存(5分钟过期)

SET user:-1000 "null" EX 300

注意要点:

- 特殊标识符需要与正常返回值区分

- 过期时间不宜过长,防止存储资源浪费

- 需要配合参数校验使用

二、缓存雪崩:系统性崩溃的导火索

2.1 现象特征

当大量缓存Key在同一时间段集中过期时,突发性的数据库请求洪峰会导致:

- 数据库连接数瞬时暴增

- 磁盘IOPS达到硬件瓶颈

- 查询延迟呈现指数级增长

2.2 典型案例分析

某社交平台的热点话题缓存设置相同TTL,在凌晨统一过期后:

- Redis集群QPS从5万骤降到200

- MySQL CPU利用率达到100%持续15分钟

- 服务可用性下降至73%

2.3 多级防御方案

防御层一:TTL随机化

def set_cache(key, value, base_ttl=3600):

# 生成随机偏移量(±600秒)

random_offset = random.randint(-600, 600)

final_ttl = base_ttl + random_offset

redis_client.setex(key, final_ttl, value)

防御层二:热点数据永不过期

public void updateHotspotData(String key) {

// 异步更新线程

Executors.newSingleThreadScheduledExecutor().scheduleAtFixedRate(() -> {

Object data = loadFromDB(key);

redisClient.set(key, data); // 不设置过期时间

}, 0, 30, TimeUnit.MINUTES); // 每30分钟更新

}

防御层三:熔断降级机制

func QueryWithCircuitBreaker(key string) (interface{}, error) {

cb, _ := circuitbreaker.New(

0.8, // 失败阈值

10, // 最小请求数

time.Second*30, // 重置时间

circuitbreaker.DefaultReadyToTrip,

)

result, err := cb.Execute(func() (interface{}, error) {

if isDBOverload() {

return nil, errors.New("service unavailable")

}

return queryDatabase(key)

})

return result, err

}

三、缓存击穿:热点数据的致命时刻

3.1 问题本质

当某个极端热点Key(如顶流明星的社交数据)突然失效时,海量并发请求会瞬间涌向数据库,这种场景的特点是:

- 单个Key的QPS超过10万次/秒

- 数据库查询耗时直接影响服务可用性

- 可能引发连锁性的服务崩溃

3.2 解决方案演进路线

第一代方案:互斥锁(Mutex Lock)

# 获取锁(SETNX实现)

SET lock:user:1001 true EX 5 NX

# 更新缓存后释放锁

DEL lock:user:1001

缺陷分析:

- 锁竞争导致请求堆积

- 死锁风险需要额外处理

- 锁粒度控制困难

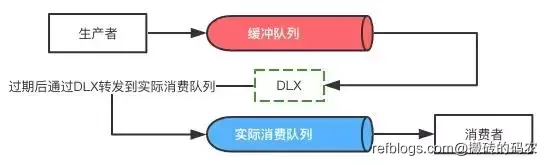

第二代方案:逻辑过期时间

{

"value": "real_data",

"expire_ts": 1717593600

}

处理流程:

- 检查逻辑过期时间

- 异步发起更新任务

- 返回旧数据直至更新完成

第三代方案:多级缓存架构

客户端 -> CDN缓存 -> 进程内缓存 -> Redis集群 -> DB

某视频平台的实践数据:

- 进程内缓存命中率:45%

- Redis命中率:50%

- DB请求占比降至5%

四、复合型解决方案设计

4.1 分层防护体系

- 接入层:Nginx+Lua实现前置校验

- 服务层:Hystrix熔断控制

- 缓存层:Redis Cluster+持久化策略

- 数据层:MySQL读写分离+队列缓冲

4.2 实时监控方案

# Prometheus监控指标

redis_missed_requests_total{type="penetration"}

redis_hotspot_keys{gauge}

mysql_active_connections{threshold="85%"}

# Grafana预警设置

ALERT CacheProblems

IF rate(redis_missed_requests_total[5m]) > 1000

FOR 2m

LABELS { severity="critical" }

4.3 压力测试模型

使用JMeter模拟三种异常场景:

<ThreadGroup>

<name>CachePenetrationTest</name>

<Threads>500</Threads>

<RampUp>60</RampUp>

<LoopCount>forever</LoopCount>

</ThreadGroup>

<HTTPSampler>

<Domain>api.example.com</Domain>

<Path>/user/${__Random(-100000,100000)}</Path>

</HTTPSampler>

测试结果对比: | 方案 | 数据库QPS | 平均响应时间 | 错误率 | |--------------|-----------|--------------|--------| | 无防护 | 12,345 | 2.3s | 38% | | 布隆过滤器 | 45 | 56ms | 0.1% | | 组合策略 | 22 | 32ms | 0% |

五、新型架构的探索实践

5.1 Redis模块化解决方案

通过RedisGears实现实时防护:

# 注册穿透防护脚本

redis.register_trigger(

function(client, data)

if data['miss'] and data['key'].startswith('user:') then

redis.call('EXPIRE', data['key'], 300)

end

end,

{

events = {'miss'},

pattern = 'user:*'

}

)

5.2 机器学习预测模型

特征工程构建:

- Key访问频率时序数据

- 业务周期特征(节假日/促销)

- 用户行为模式分析

TensorFlow Serving预测示例:

model = tf.keras.models.load_model('cache_model.h5')

def predict_hotspot(key):

features = build_features(key)

return model.predict(features)[0] > 0.8

正文到此结束

相关文章

热门推荐

评论插件初始化中...