MySQL8.0 Public Key Retrieval错误与6种解决方案

现象还原与错误解读

当开发者使用MySQL Connector/J 8.0及以上版本连接MySQL 8.0数据库时,可能会遇到以下错误提示:

java.sql.SQLNonTransientConnectionException: Public Key Retrieval is not allowed

这个错误通常出现在以下典型场景:

- 使用新版本JDBC驱动(≥8.0)

- 未启用SSL加密连接

- 使用默认的caching_sha2_password认证插件

- 连接字符串未明确允许公钥检索

通过Wireshark抓包分析可见,客户端在尝试通过非SSL通道获取RSA公钥时被服务器拒绝。这种安全限制是MySQL 8.0引入的防御机制,旨在防止中间人攻击。

核心原因剖析

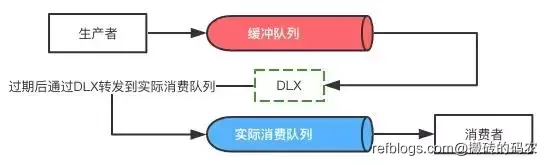

1. 身份验证机制演进

MySQL 8.0将默认身份验证插件从mysql_native_password改为caching_sha2_password。新插件采用更安全的SHA256算法,但改变了密钥交换流程:

graph TD

A[客户端连接请求] --> B[服务端发送盐值]

B --> C[客户端加密密码]

C --> D{SSL连接?}

D -->|是| E[直接发送加密密码]

D -->|否| F[请求RSA公钥]

F --> G[服务端返回公钥]

G --> H[客户端用公钥加密]

2. 驱动安全策略升级

MySQL Connector/J 8.0开始默认禁止非安全通道的公钥传输:

# 驱动默认配置

allowPublicKeyRetrieval=false

useSSL=false

3. 密码交换协议变更

caching_sha2_password的工作流程:

- 客户端发送scrambled密码

- 服务端验证缓存或请求完整凭证

- 需要RSA加密传输完整密码(当SSL未启用时)

六种解决方案对比

方案1:允许公钥检索(推荐指数★★☆)

在连接字符串添加参数:

jdbc:mysql://localhost:3306/db?allowPublicKeyRetrieval=true

注意事项:

- 仅适用于测试环境

- 可能暴露加密密钥

- 需配合强密码策略

方案2:启用SSL加密(推荐指数★★★★★)

完整SSL配置示例:

jdbc:mysql://localhost:3306/db?useSSL=true&requireSSL=true&verifyServerCertificate=true

服务器端配置:

[mysqld]

ssl-ca=/etc/mysql/ca.pem

ssl-cert=/etc/mysql/server-cert.pem

ssl-key=/etc/mysql/server-key.pem

方案3:回退认证插件(推荐指数★★☆)

修改用户认证方式:

ALTER USER 'user'@'host'

IDENTIFIED WITH mysql_native_password BY 'password';

配置连接参数:

jdbc:mysql://localhost:3306/db?useSSL=false&allowPublicKeyRetrieval=true

方案4:组合安全策略(推荐指数★★★★☆)

jdbc:mysql://localhost:3306/db?

useSSL=true&

allowPublicKeyRetrieval=true&

requireSSL=true&

verifyServerCertificate=true&

enabledTLSProtocols=TLSv1.2

方案5:驱动降级(推荐指数★☆☆)

使用MySQL Connector/J 5.x版本:

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<version>5.1.49</version>

</dependency>

方案6:客户端密钥配置(推荐指数★★★☆)

在客户端存储服务器公钥:

jdbc:mysql://localhost:3306/db?

useSSL=false&

serverRSAPublicKeyFile=/path/to/public_key.pem

生成公钥文件:

mysql -u root -p --execute="SHOW STATUS LIKE 'Caching_sha2_password_rsa_public_key'"

| awk 'NR==2{print $2}' > public_key.pem

深度技术解析

密钥交换时序分析

通过抓包可见完整的握手流程:

Client -> Server: HandshakeResponse41

Server -> Client: AuthSwitchRequest

Client -> Server: PublicKeyRequest

Server -> Client: RSA Public Key

Client -> Server: Encrypted Password

密码加密算法对比

| 算法 | 安全性 | 兼容性 | 性能 |

|---|---|---|---|

| SHA1 | 低 | 高 | 快 |

| SHA256 | 高 | 中 | 中 |

| RSA2048 | 高 | 低 | 慢 |

安全审计建议

# 检查用户认证方式

SELECT user, plugin FROM mysql.user;

# 查看SSL配置状态

SHOW VARIABLES LIKE '%ssl%';

# 审计连接日志

grep 'caching_sha2_password' /var/log/mysql/error.log

生产环境最佳实践

- 强制SSL连接

CREATE USER 'appuser'@'%'

REQUIRE SSL WITH

MAX_QUERIES_PER_HOUR 1000

PASSWORD EXPIRE INTERVAL 90 DAY;

- 自动化证书管理

# 使用Let's Encrypt自动续期

certbot renew --deploy-hook "systemctl restart mysql"

- 连接池配置示例(HikariCP)

HikariConfig config = new HikariConfig();

config.setJdbcUrl("jdbc:mysql://localhost:3306/db?useSSL=true");

config.addDataSourceProperty("sslMode", "VERIFY_IDENTITY");

config.addDataSourceProperty("trustCertificateKeyStoreUrl", "file:/path/to/keystore");

config.addDataSourceProperty("trustCertificateKeyStorePassword", "changeit");

- 安全加固检查表

- [ ] 启用SSL证书双向验证

- [ ] 定期轮换RSA密钥

- [ ] 禁用低版本TLS协议

- [ ] 配置连接超时<3秒

- [ ] 启用SQL审计日志

疑难问题排查指南

案例1: 间歇性出现Public Key错误

解决方案:

1. 检查网络延迟(ping <1ms)

2. 增加connectTimeout参数

3. 验证防火墙规则

4. 监控服务器负载

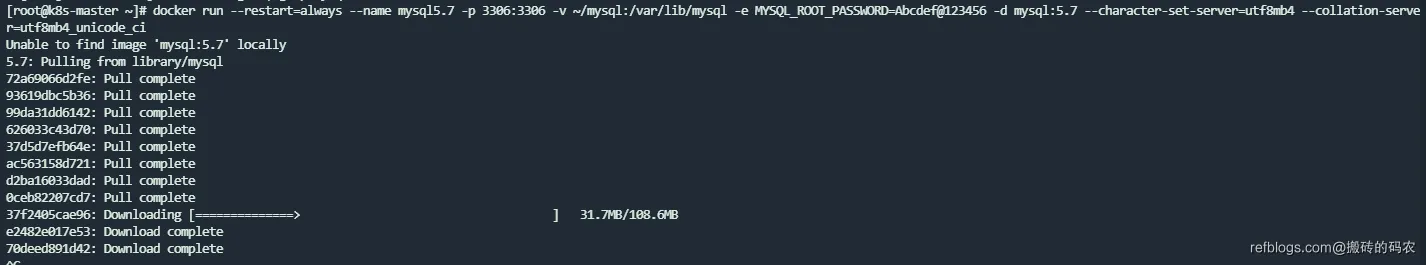

案例2: Docker环境连接失败

# 正确配置MySQL容器

services:

mysql:

image: mysql:8.0

environment:

MYSQL_ROOT_PASSWORD: root

MYSQL_SSL_RSA_SETTINGS: "2048"

volumes:

- ./ssl:/var/lib/mysql-key

command:

--require-secure-transport=ON

案例3: 云数据库连接异常

// AWS RDS特殊配置

jdbc:mysql://aws-rds-endpoint:3306/db?

useSSL=true&

sslMode=VERIFY_CA&

trustCertificateKeyStoreUrl=file:/etc/aws/rds-combined-ca-bundle.pem

性能优化建议

- SSL加速配置

[mysqld]

ssl-cipher=DHE-RSA-AES256-GCM-SHA384

tls_version=TLSv1.3

openSSL_ec_curves=prime256v1

- 连接池优化参数

// HikariCP推荐配置

config.setMaximumPoolSize(20);

config.setMinimumIdle(5);

config.setConnectionTimeout(3000);

config.setIdleTimeout(60000);

- 缓存策略优化

-- 调整缓存大小

SET GLOBAL caching_sha2_password_auto_generate_rsa_keys=ON;

SET GLOBAL caching_sha2_password_private_key_path=private_key.pem;

SET GLOBAL caching_sha2_password_public_key_path=public_key.pem;

版本兼容性矩阵

| MySQL版本 | Connector/J版本 | 推荐配置 |

|---|---|---|

| 8.0+ | 8.0+ | SSL+allowPublicKeyRetrieval=false |

| 5.7 | 5.1+ | 非SSL+allowPublicKeyRetrieval=true |

| MariaDB 10.6+ | 2.7+ | 单独配置 |

未来演进方向

- 量子安全算法迁移

ALTER USER 'user' IDENTIFIED WITH caching_sha2_password

BY 'password'

REPLACE 'old_password'

RETAIN CURRENT PASSWORD;

- OAuth 2.0集成

jdbc:mysql://host/db?

authenticateWithOAuth=TRUE&

OAuthClientId=your_client_id&

OAuthClientSecret=your_secret

- 自动密钥轮换

# 使用KMS集成

mysqlsh -- util rotate_encryption_key

通过上述深度解析和技术方案,开发者可以全面理解Public Key Retrieval问题的本质,并根据具体场景选择最合适的解决方案。在安全性和兼容性之间找到平衡点,是构建健壮数据库连接体系的关键。

正文到此结束

相关文章

热门推荐

评论插件初始化中...